近期有朋友在后台反馈 Tomcat 的漏洞,

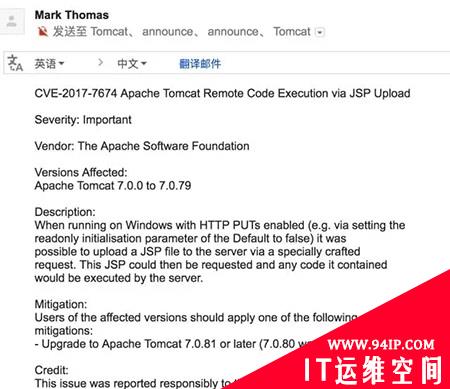

到 Tomcat 的mail-list里查看邮件,果然邮件组里官方已经发布公告。

我们本次分析两个 CVE 中的一个漏洞,该漏洞比官方公告影响范围还要广,除了 Windows 平台之外,其他平台也以另外的一种利用形式受到影响,具体执行任意代码的风险,故在此描述,各位朋友查看自己的应用,如果有影响请尽快修复。

免责声明

本文仅做技术分析及漏洞提醒,任何基于此从事的行为与本文无关。

漏洞描述

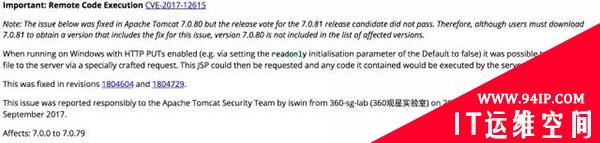

9月19日晚, Apache Tomcat 官方公告称 所有 Windows 平台上 开启了 HTTP PUT 方法支持的, 都有远程代码执行的风险。漏洞代码: CVE-2017-12615

官方描述如下:

详细说明:

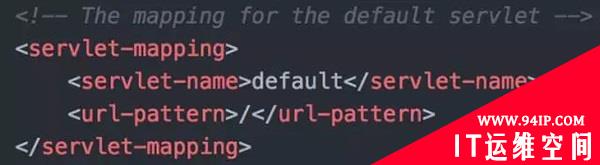

我们很久之前的文章介绍过, Tomcat 里包含了两个默认的 Servlet, 用于处理特定的请求,一个是 DefaultServlet,一个是 JspServlet。这两个 Servlet 都是在 Tomcat 默认的 web.xml 里被包含进来,与自定义的web.xml 进行 merge,所以每个应用都会有这两个 Servlet。

由于每个 Servlet 都可以设置一些初始化参数(init-param) ,所以在默认的web.xml 里包含一些常用的,例如是否允许文件列表,是否debug,fileEncoding, sendFile的大小 等等。 这其中就可以设置是否允许HTTP PUT 方法。

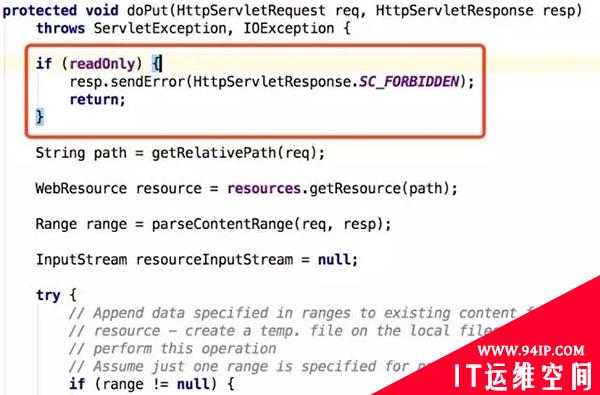

参数配置项:readOnly, 主要用于对于HTTP 的 PUT / DELETE 方法是否进行拒绝。

<init-param> <param-name>readOnly</param-name> <param-value>false</param-value> </init-param>

readOnly 默认是true, 也就是默认并没有启用PUT、DELETE这些方法。 如果有些朋友的容器由于应用依赖,开启了readOnly ,一定要注意!!!

我们来看,在 DefaultServlet 的 PUT处理逻辑中,会先判断readOnly

对于 DefaultServlet 的mapping 配置如下:

此时,如果请求URL 类似这样:

请求方法: PUT

请求方法:PUT

path:http://xxx/context/abc.jsp/

data:使用raw格式<%out.println("HelloWorld");%>

使用Postman可以轻松构造一个(使用方法可以

转载请注明:IT运维空间 » 安全防护 » Tomcat执行任意代码漏洞,请检查!

发表评论