第3156页

-

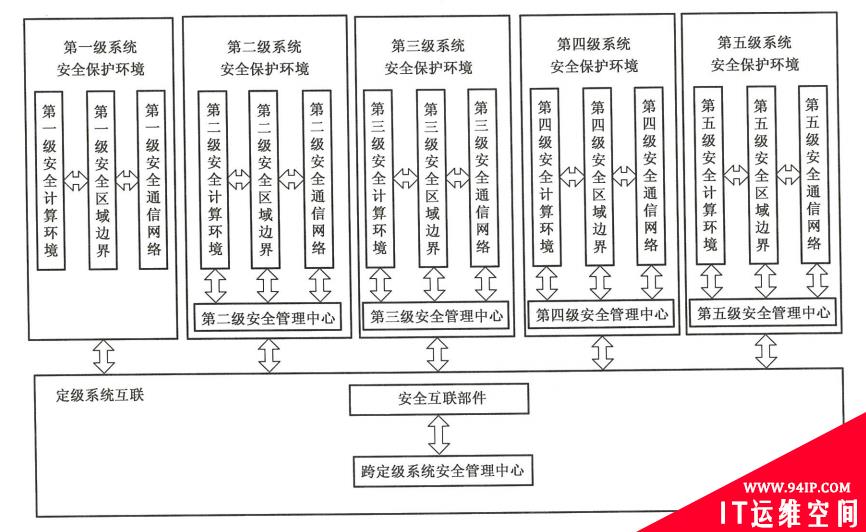

关于网络安全域隔离问题的研究与思考

从历史发展的角度看,安全域隔离一直是传统安全领域广泛采用的防御手段,比如起建于春秋战国期间的边塞长城一直延续至明末都在发挥巨大作用,坚城巨塞外围都会建设起高高城墙、宽宽的护城河等等,无论长城还是城墙,它们的目的都是为了形成关里关外、城里城外两...

kavin

2022.11.30

338浏览

0

kavin

2022.11.30

338浏览

0

-

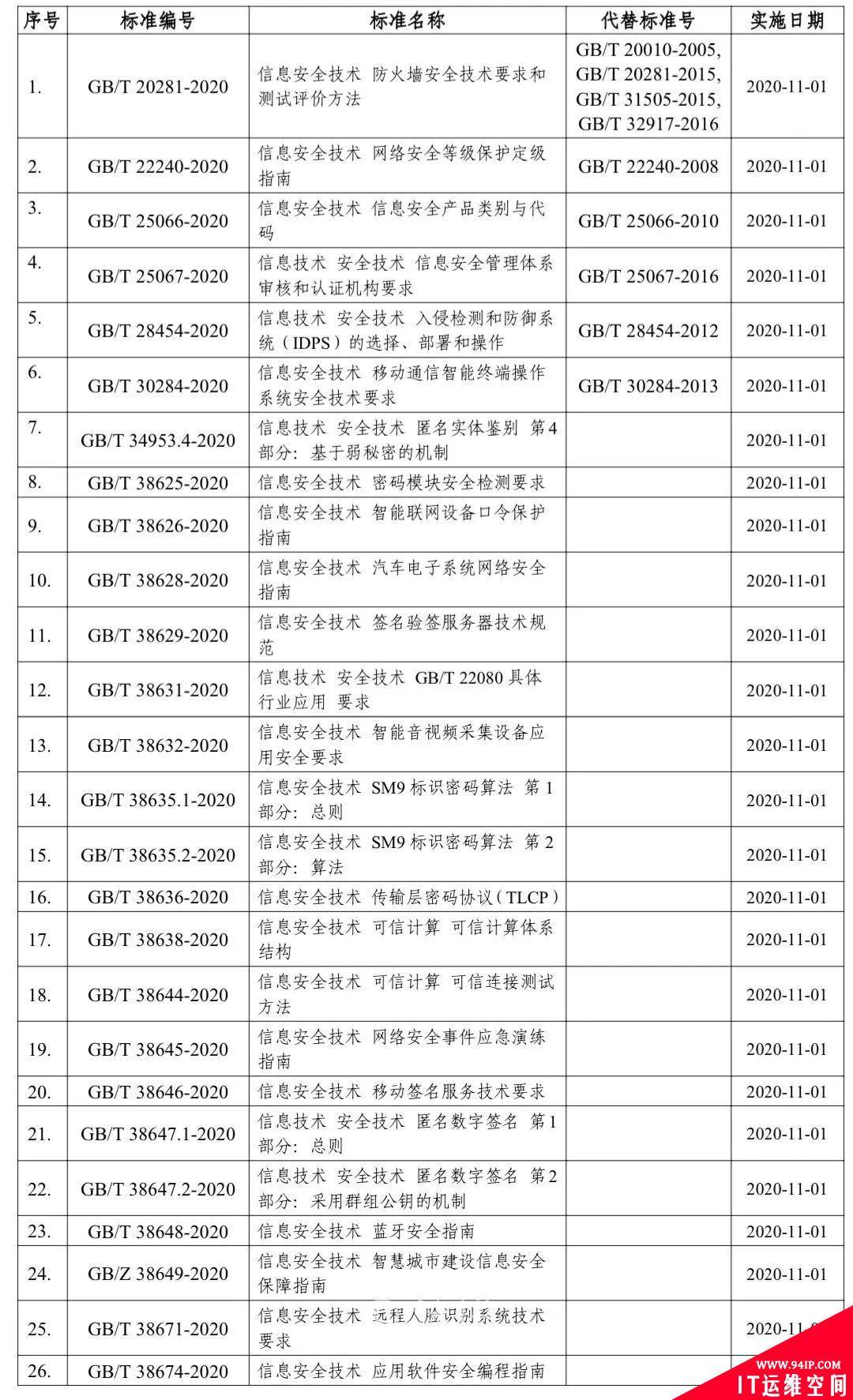

26项网络安全国家标准获批发布

根据2020年4月28日国家市场监督管理总局、国家标准化管理委员会发布的中华人民共和国国家标准公告(2020年第8号),全国信息安全标准化技术委员会归口的GB/T 20281-2020《信息安全技术 防火墙安全技术要求和测试评价方法》等26...

Molet

2022.11.30

327浏览

0

Molet

2022.11.30

327浏览

0

-

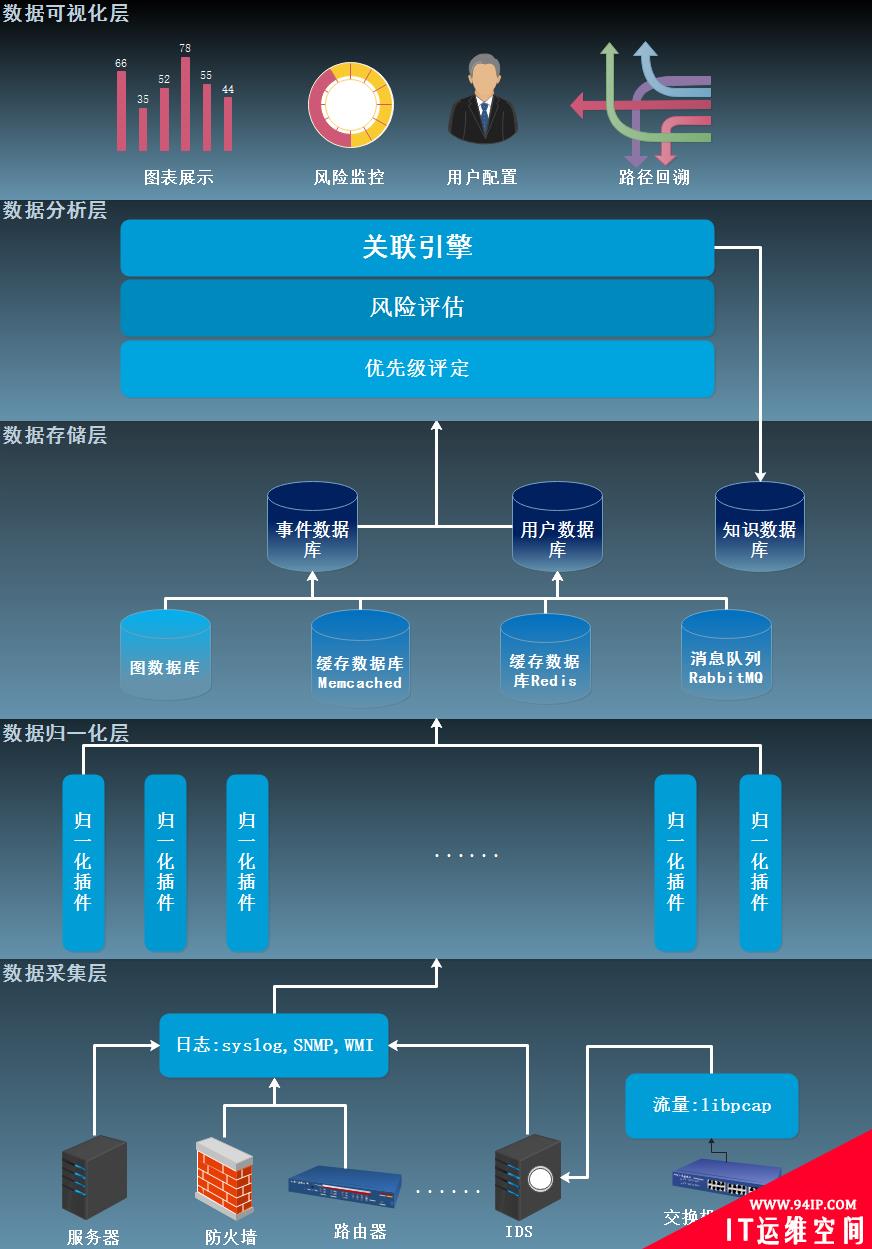

基于博弈理论的入侵检测与响应模型综述

一、整体介绍 1.1 研究背景 当前网络规模急剧增加,各类入侵过程也逐渐向复杂化,多样化和分布式的趋势发展,利用传统的入侵检测与响应技术对各类安全事件进行检测发现、查处、响应变得日益困难。因此,需要用新的视角去理解入侵检测与响应模型。博弈论提...

king

2022.11.30

352浏览

0

king

2022.11.30

352浏览

0

-

如何避免中间人攻击(MITM)

当你使用电脑发送数据或与某人在线通话的时候,你一定采取了某种程度的安全隐私手段。 但如果有第三方在你不知情的情况下窃听,甚至冒充某个你信任的商业伙伴窃取破坏性的信息呢?你的私人数据就这样被放在了危险分子的手中。 这就是臭名昭著的中间人攻击ma...

gtxyzz

2022.11.30

334浏览

0

gtxyzz

2022.11.30

334浏览

0