第3076页

-

各大游戏公司遭遇与APT27有关的勒索软件攻击

一份新的报告称,最近一系列的针对电子游戏公司的勒索软件攻击与臭名昭著的APT27威胁组织有密切的关系,这表明高级持续性威胁(APT)正在改变过去的间谍集中战术,转而采用勒索软件进行攻击。 研究人员注意到此次攻击与APT27的 "...

king

2022.12.02

356浏览

0

king

2022.12.02

356浏览

0

-

8种常见的OT/工业防火墙错误

防火墙很容易发生配置错误的情况。尽管对于有些防火墙来说,配置错误的安全后果是可以接受的,但深度防御OT(运营技术)网络体系结构中错误配置的防火墙所带来的累积风险通常是不可接受的,甚至是毁灭性的。 大多数工业站点都将防火墙部署作为其OT/工业...

gtxyzz

2022.12.02

330浏览

0

gtxyzz

2022.12.02

330浏览

0

-

物联网安全:轨迹隐私保护

轨迹隐私是一种特殊的个人隐私,指用户的运行轨迹本身含有的敏感信息(如用户去过的一些敏感区域等),或者可以通过运行轨迹推导出其他的个人信息(如用户的家庭住址、工作地点、健康状况、生活习惯等)。因此,轨迹隐私保护既要保证轨迹本身的敏感信息不泄露...

admin

2022.12.02

345浏览

0

admin

2022.12.02

345浏览

0

-

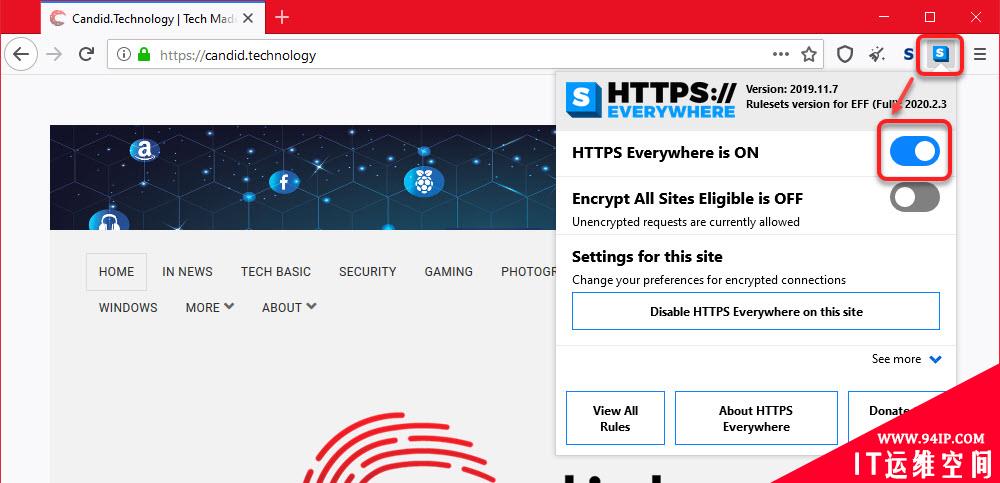

2021年更安全的上网建议,6个浏览器扩展程序保护用户隐私

只要登录到互联网中,我们的信息就在不知不觉间被表露无遗。搜索引擎会跟踪我们所打开的页面以方便它们的精准广告营销,社交网站的点赞功能会知道你当前在看什么网页对什么东西感兴趣,网站会统计你在某个页面上停留了多长时间等等。 近日,国外一个技术网站测...

gtxyzz

2022.12.02

355浏览

0

gtxyzz

2022.12.02

355浏览

0

-

混淆程序:代码最安全的加密方式

几十年来,计算机科学家一直都想验证是否存在绝对安全的方法来加密计算机程序,让人们在使用计算机的同时却无法破解其程序。 在2020年底,几位学者成功找到了一种加密方式,让计算机用户无法通过获取代码破解程序。 加密程序代码 首先要对其进行混淆...

kavin

2022.12.02

299浏览

0

kavin

2022.12.02

299浏览

0