第2507页

-

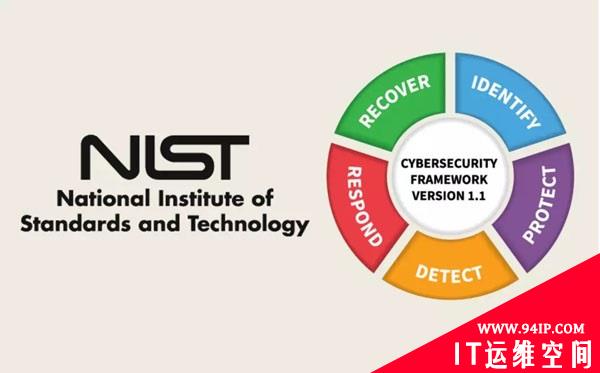

五步应用NIST网络安全框架

根据公司需要调整美国国家标准与技术研究所(NIST)的安全路线图的可操作建议。 美国国家标准与技术研究所网络安全框架( NIST CSF )第一版于2014年发布,旨在帮助各类组织机构加强自身网络安全防御,最近更新到了1.1版。该框架是在...

gtxyzz

2022.12.13

387浏览

0

gtxyzz

2022.12.13

387浏览

0

-

挖矿病毒不仅吞噬电力 更可拖慢企业的计算能力

据国外媒体报道,普林斯顿大学的计算机科学教授Arvind Narayanan评估,比特币挖矿每天耗掉5吉瓦的电力,接近全球耗电量的1%。然而,这其中并不包括隐形的“挖矿病毒”,许多“中招”的数...

admin

2022.12.13

303浏览

0

admin

2022.12.13

303浏览

0

-

格格不入?GDPR、数字身份和区块链

不可更改的记录和GDPR数据主体权利能共存吗?为什么区块链或许满足不了数据隐私需求? 技术行业里有时候你不得不与矛盾的需求共处。我们经常发现自己处于在平衡“人类天性vs安全”或“法律vs技术”...

Molet

2022.12.13

301浏览

0

Molet

2022.12.13

301浏览

0

-

2019年网络安全的9个预测

预测一向很难,而且网络安全领域的预测更难。威胁界面广阔无垠,攻击性和防御性技术层出不穷,民族国家攻击无论规模还是复杂程度都在不断增加。 网络战争迷雾令人很难看清或评估任何趋势。比如说,去年,CSO网站对2018年的预测就没料想到加密货币挖矿...

gtxyzz

2022.12.13

330浏览

0

gtxyzz

2022.12.13

330浏览

0