第2333页

-

MySQL False注入及技巧总结

一、False Injection 1. 引子 首先我们常见的注入 11=1 0<1 ''='' 这些都是基于1=1这样的值得比较的普通注入,下面来说说关于False注入,利用False我们可以绕过一些特定的WAF以及一些未来不确定...

admin

2022.12.16

319浏览

0

admin

2022.12.16

319浏览

0

-

基于BLE的IoT智能灯泡的安全漏洞利用

前言 目前物联网和智能设备已经日益普及,并且当我们谈论物联网时,首先想到的往往是智能家居。智能家居通常涉及各种设备,包括智能冰箱、智能灯泡、电源适配器、水壶、烤面包机、蛋盘,等等。 在这篇文章中,我们将讨论如何接管基于BLE的IoT智能灯泡...

kavin

2022.12.16

335浏览

0

kavin

2022.12.16

335浏览

0

-

如何在Windows下查杀Linux恶意文件

在对linux系统应急处理时,常需要查杀系统中是否存在恶意文件,但纯手工检查的话,难免会有遗漏,虽然在linux系统中也有一些专门门的查杀工具,但终究维护的人少,效果也不是非常明显,但如果先使用windows平台下的杀毒软件,去查杀linux...

gtxyzz

2022.12.16

307浏览

0

gtxyzz

2022.12.16

307浏览

0

-

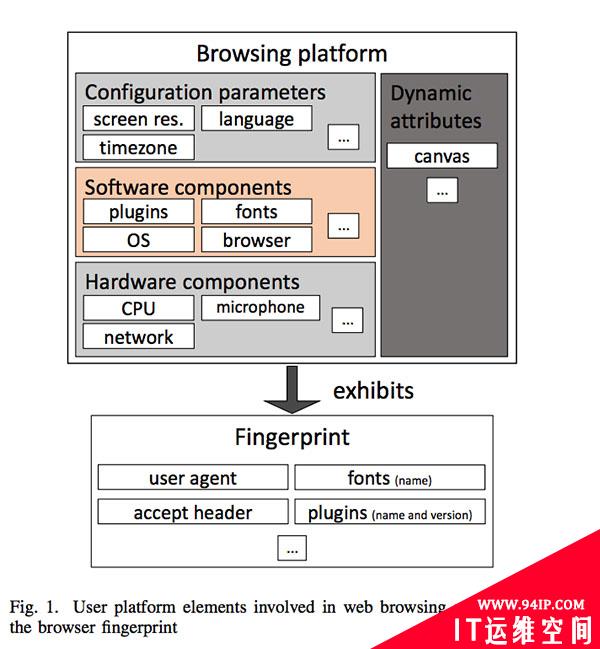

浅谈反浏览器指纹追踪

浏览器指纹追踪是在过去五年中出现的一种在网络上追踪用户的方法,为了反制浏览器指纹追踪行为,反浏览器追踪技术也在不断发展。 一、反浏览器指纹追踪技术概述 浏览器指纹识别的原理是根据不同浏览平台所使用的硬件类型、操作系统、浏览器类型、浏览器配置的...

admin

2022.12.16

333浏览

0

admin

2022.12.16

333浏览

0

-

谷歌如何保护6万员工的设备安全

谷歌揭秘其分层访问模型实现,讲述其全球员工设备安全防护措施。 访问控制最简单的解决方案是二元的:网络访问要么放行,要么拒绝。这办法太粗糙了,无法适应现代商业文化中***化用户生产力和创造性的需要。细粒度的访问控制,可以让用户在需要的时候访问...

gtxyzz

2022.12.16

317浏览

0

gtxyzz

2022.12.16

317浏览

0