第2008页

-

如何对LUKS加密的磁盘/分区执行远程增量备份?

出于安全方面的原因,我们当中一些人用Linux统一密钥设置(LUKS)对家里或虚拟专用服务器(VPS)上的硬盘进行了加密;这些硬盘的容量很快就会增加到数十GB或数百GB。于是,我们在享受LUKS设备的安全性的同时,可能会开始考虑一种可行的远程...

kavin

2022.12.22

336浏览

0

kavin

2022.12.22

336浏览

0

-

工信部2014年下架恶意程序约2.8万款

2014年,工业和信息化部深入开展电信行业行风建设和纠风工作,以着力解决广大群众反映较多的热点问题为导向,强化用户满意理念和用户权益保护责任,纠建并举,标本兼治,取得新成效。 2014年初,工业和信息化部明确了两方面七项重点工作任务。行风建...

gtxyzz

2022.12.22

286浏览

0

gtxyzz

2022.12.22

286浏览

0

-

高通超声3D指纹扫描仪:手指取代密码指日可待

声波不仅仅对声音适用,也极适合录取你的指纹,也许终有一天会取代难记的密码。 你根本想象不到声音也能录下你的指纹 在目前,你的安全指纹扫描只在皮肤状况良好的情况下才好用。手指过热或过冷,被乳液或汗液弄滑了,读取器都有可能无法准确获取你的指纹。...

king

2022.12.22

371浏览

0

king

2022.12.22

371浏览

0

-

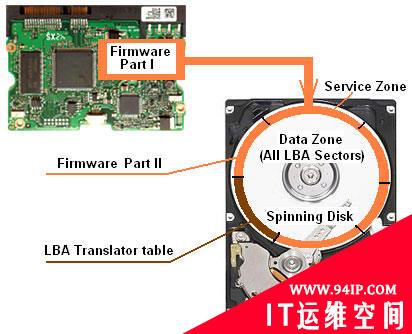

美国国家安全局硬盘固件入侵技术揭秘

近期发现的间谍网络“方程小组(Equation Group)”最令人震惊的部分就是其能用恶意代码对硬盘固件进行重编程的神秘模块。曝光此事的卡巴斯基研究人员称,这一颠覆计算机胃肠道一样的存在——硬...

Molet

2022.12.22

340浏览

0

Molet

2022.12.22

340浏览

0

-

破解加密系统 如何人不知鬼不觉地设置后门

在密码学领域,秘密植入可窃听通信数据的“后门”是长期以来困扰众学者的噩梦,但这并不意味着密码学家们就不能欣赏破密者的解密艺术。时至今日,一组密码专家们就发表了一份针对多种弱化加密系统的方法的评估报告,报告显示:某些后门...

gtxyzz

2022.12.22

383浏览

0

gtxyzz

2022.12.22

383浏览

0