第1464页

-

T-Mobile 用户遭遇 SIM 卡交换攻击

日前, T-Mobile 证实,最近关于新数据泄露的报告与发送给“极少数客户”的通知有关,这些客户成了 SIM 交换攻击的受害者。SIM 交换(也称为 SIM 劫持)使攻击者有可能通过欺骗或贿赂运营商的员工将号码重...

admin

2023.01.01

404浏览

0

admin

2023.01.01

404浏览

0

-

详解对抗性攻击与机器学习

一、背景 机器学习在近些年一直是非常火的研究主题,它是人工智能核心,也是推进计算机具有智能的根本途径。它的基本任务有分类、聚类等,其本质都是在试图使机器通过学习大量的知识,获得模拟人的思路进行预测或决策的能力,例如决定某一封邮件是不是恶意的...

admin

2023.01.01

387浏览

0

admin

2023.01.01

387浏览

0

-

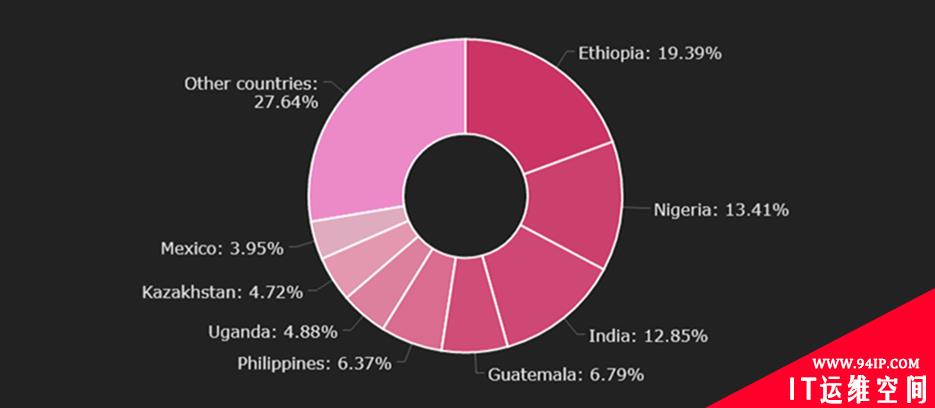

新型变型僵尸网络窃取价值50万美元的加密货币

近日,全球领先的网络安全解决方案供应企业Check Point 的研究软对CheckPointResearch (CPR) 发现了一种僵尸网络变体,它通过一种称为“加密货币裁剪”的技术窃取了价值近 50 万美元的加密货...

gtxyzz

2023.01.01

361浏览

0

gtxyzz

2023.01.01

361浏览

0

-

2026年,数据丢失防护市场规模将达到 62.65 亿美元

根据 ResearchAndMarkets 的研究数据显示,2019年,全球企业数据丢失防护市场规模为 16.47 亿美元,预计将以 21.03% 的年复合增长率持续增长,2026 年规模将达到 62.65 亿美元。 随着企业面临的网络安...

Molet

2023.01.01

332浏览

0

Molet

2023.01.01

332浏览

0

-

防患于未然:强化选择编程语言时的安全意识

在软件安全中,编程语言的选择是一个重要因素。在许多情况下,老代码、开发团队中的可用技术或者客户需求、环境等都可能限制编程语言的选择。在评估和选择编程语言时,你应当关注下面这些与安全相关的问题: 1、你的程序员用过哪些语言?在程序员使用自己基本...

gtxyzz

2023.01.01

349浏览

0

gtxyzz

2023.01.01

349浏览

0