gtxyzz 第505页

-

为什么攻击者会瞄准工业控制系统

工业控制系统(ICS)随处可见,从制造商品的自动化机器到办公楼的冷却系统。 以前,ICS基于特定的操作系统和特定的通信协议是标准的。然而,近年来,通过实现基于通用OS和标准通信协议的网络连接,降低了系统开发成本并提高了生产率。 为了在当今以市...

gtxyzz

2022.12.13

155浏览

0

gtxyzz

2022.12.13

155浏览

0

-

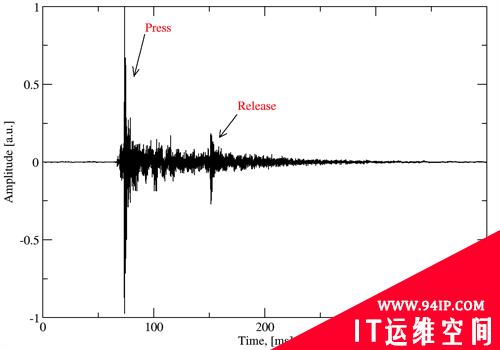

小心被你敲键盘的声音出卖

介绍 本文会讲解一些关于keytap工具的技术细节。我也会分享一些自己关于这个项目的几点想法。这个项目已经开源,源码在这里可以下载。 描述 该工具的主要目标是利用敲击键盘时产生的声音作为一种边信道攻击来猜测输入文本的内容。为了达到这个目标,该...

gtxyzz

2022.12.13

164浏览

0

gtxyzz

2022.12.13

164浏览

0

-

PHP利用PCRE回溯次数限制绕过某些安全限制

这次 Code-Breaking Puzzles 中我出了一道看似很简单的题目pcrewaf,将其代码简化如下:<!–?php <?php functionis_php($data){ returnpreg_match...

gtxyzz

2022.12.13

209浏览

0

gtxyzz

2022.12.13

209浏览

0

-

管理API访问令牌的最佳安全实践

如今,无论是基于Web的应用、还是本地原生的各种程序,都需要通过后端的API来实现资源的访问保护。要想得到API的授权,各种访问请求就必须包含相应的访问令牌或密钥。本文将向API提供者和应用程序开发人员重点介绍,我们在管理访问令牌中的各种最佳...

gtxyzz

2022.12.13

190浏览

0

gtxyzz

2022.12.13

190浏览

0

-

11月研究显示,网络安全威胁在不断演变

网络安全行业研究报告是掌握最新威胁的一种很好的方法,还能够防止这些漏洞影响您对组织的控制。2018年11月发布的研究涵盖了IT风险的所有领域,包括身份、应用程序容器、漏洞披露以及全球威胁形势本身。以下是本月发布的11份报告的要点,以及网络防御...

gtxyzz

2022.12.13

207浏览

0

gtxyzz

2022.12.13

207浏览

0